📌 Chapitre 2 – Ransomware : Le virus qui vous fait payer pour vos propres données

Ohé matelot ! Sacrément content de vous retrouver ici.

Vous avez déjà lu le premier chapitre sur la valeur de vos données, vous vous dites désormais qu'il y a forcément quelqu’un pour essayer d’en tirer profit ! (Si vous ne l'avez pas lu, je vous invite à aller y jeter un oeil Chapitre 1 - Les données )

Aujourd’hui, on attaque quelque chose que tout le monde connaît… ou croit connaître : le Ransomware.

Celui qui prend nos fichiers en otage, affiche un gros message rouge qui fait peur et nous demande de payer en Bitcoin.

(Mais Vincent, on sait déjà ce que c’est un ransomware... 🙄)

Ouais, ouais… comment ça marche vraiment ?

- Qu’est-ce qui rend un fichier inutilisable ?

- Pourquoi on ne voit rien venir ?

- Et surtout… comment ils ont évolué pour devenir l’une des plus grosses industries criminelles ?

Avant de répondre à tout ça, j’ai une histoire à vous raconter.

Une histoire qui commence en 1989, avant Internet, avant les cryptomonnaies…

📌 1989 – Le tout premier ransomware : une arnaque d’un autre temps

Nous sommes en 1989. Les cheveux sont long, les vestes en cuir sont trop grandes, la Game Boy vient de sortir, et personne ne parle de cyberattaque.

Pourtant, cette année-là, un certain Dr. Franke… Joseph Popp, biologiste américain, va lancer la toute première attaque par ransomware.

À l’époque, pas de Dark Web, pas d’emails frauduleux.

Pour diffuser son virus, il choisit une méthode artisanale.

Il envoie 20 000 disquettes par la poste.

Un joli paquet, accompagné d’un message rassurant :

📜 "Logiciel d’étude sur le VIH/SIDA – Insérez la disquette pour évaluer vos risques de contamination."

C’est assez ironique quand même, une étude sur le SIDA qui contenait un virus …

Bref, le piège est parfait.

Qui se méfierait d’un programme médical, distribué par un scientifique de renom ?

Les chercheurs insèrent la disquette, installent le logiciel… et tout semble fonctionner normalement.

Sauf qu’en arrière-plan, un compte à rebours est lancé.

90 redémarrages plus tard… BOOM.

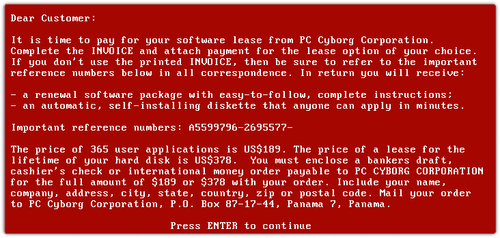

Un message s’affiche sur l’écran :

💀 “Votre logiciel est en infraction avec la licence PC Cyborg. Pour restaurer l'accès, envoyez un chèque de 189 $ à la boîte postale au Panama.”

Oui, un chèque. (189$ en plus 🙄)

Pas de Bitcoin, pas de cryptomonnaie intraçable, juste un bon vieux paiement papier.

Rudimentaire ? Oui. Mais terriblement efficace.

Joseph Popp venait d’inventer le ransomware moderne, et surtout, un modèle économique qui allait rapporter des milliards dans les décennies à venir.

📌 Ca vous interesse de savoir comment il a fait ça ?

Parce que c’est là que ça devient intéressant.

Comment un biologiste, en 1989, a-t-il pu concevoir un logiciel capable de verrouiller des fichiers et d’exiger une rançon ?

💡 Et si on essayait de recréer un ransomware, juste pour comprendre ?

(Non, non, pas pour le lancer. Juste pour voir comment ça marche.)

Évidemment, cet article n’a pas vocation à encourager la cybercriminalité. L’objectif est de mieux comprendre comment les ransomwares fonctionnent pour mieux s’en protéger.

On va décortiquer chaque étape, comme si nous étions aux commandes.

🚀 Bienvenue dans Histoire de Cyberattaque.

📌 Si je veux créer un ransomware, comment je m’y prends ?

Bon… Disons que je veux créer un ransomware.

Un programme qui chiffre les fichiers et demande une rançon.

Par où je commence ?Ma première question, c’est :

💡 Qu’est-ce que je veux que mon ransomware fasse exactement ?

Définir l’objectif – Qu’est-ce qu’un ransomware doit faire ?

Pour créer un ransomware (encore une fois, on imagine hein), il faut qu’il fasse 3 choses :

1️⃣ Scanner les fichiers pour savoir quoi chiffrer.

2️⃣ Chiffrer ces fichiers pour les rendre inutilisables.

3️⃣ Afficher un message qui fait peur pour forcer la victime à payer.

Un ransomware, c’est du business.

Le but n’est pas de détruire, mais de faire en sorte que la victime VEUILLE payer.

Et c’est là que ça devient vraiment intéressant.

Comment on programme un ransomware ?

Un ransomware, ça commence toujours dans un simple fichier texte.

Oui, comme un fichier Bloc-notes sur Windows.

Parce que oui, un ransomware, c’est juste un logiciel comme un autre.

L’ordinateur ne voit pas de différence entre un ransomware et un logiciel légitime.

Tout ce qu’il voit, c’est un fichier exécutable qu’il doit exécuter.

💡 Un programme, c’est juste une série d’instructions.

L’ordinateur exécute bêtement ce qu’on lui donne.

Il ne réfléchit pas, il ne doute pas, il obéit.

Si je lui dis :

print("Hello, world!")

L’ordinateur affiche "Hello, world!".

Et si je lui dis :

chiffrer_fichiers("C:/Documents")

Il exécute sans poser de questions. (c’est exagéré bien sur, mais c’est pour bien comprendre)

📌 Étape 1 : Scanner les fichiers pour savoir quoi chiffrer

OK, maintenant que mon ransomware est sur l’ordinateur, il doit savoir où chercher les fichiers intéressants.

Pourquoi je ne peux pas tout chiffrer n’importe comment ?

Parce que chiffrer tout le disque dur d’un coup, c’est trop voyant.

Si un programme commence à toucher tous les fichiers du système, l’antivirus peut flairer quelque chose.

L’astuce : ne cibler que les fichiers précieux.

💡 Un ransomware scanne l’ordinateur à la recherche de fichiers spécifiques :

✔️ Les documents Word, Excel, PDF (.docx, .xlsx, .pdf)

✔️ Les bases de données (.sql, .db)

✔️ Les fichiers clients, les archives ZIP, etc.

✔️ Les fichiers liés aux sauvegardes locales (.bak, .vhd, .vmdk)

C’est un travail de fourmis

Il utilise une simple boucle qui explore tous les fichiers du disque dur et ne prend que ceux qui correspondent aux extensions ciblées.

On ne va pas chercher à chiffrer Windows, ce qui nous intéresse, c’est ce qui a de la valeur pour la victime.

📌 Étape 2 : Comment on chiffre les fichiers ?

Maintenant que j’ai une liste de fichiers à verrouiller, je dois les rendre illisibles.

💡 Mais attention, je ne veux pas juste les cacher.

💡Je veux qu’ils soient impossibles à récupérer sans MA clé.

(spoiler alert) Ca prend du temps, pour éviter que notre prochaine victime ne commence a voir ce qu’il se trame sur son serveur. L’astuce : on ne touche jamais au fichier d’origine. Je fais une copie, je la chiffre, puis je supprime l’original.

Petit rappel : Le chiffrement, c’est quoi ?

C’est comme si je mélangeais toutes les lettres d’un texte, mais d’une manière ultra précise et impossible à inverser sans la bonne clé.

💡 Pourquoi ?

Parce qu’un fichier, c’est juste une série de 0 et de 1.

Si je modifie ces 0 et 1 avec un algorithme de chiffrement, je peux rendre le fichier totalement illisible.

Exemple ultra simplifié :

Avant chiffrement :

👉 Nom : facture.docx

👉 Contenu : "Client X doit payer 2000€."

Après chiffrement :

👉 Nom : facture.docx.locked

👉 Contenu : "f$8s#nTg1p@x!A9Lz" (Totalement illisible)

Sans la clé, il est impossible de retrouver l’original. (Vous avez vu le film Engima ? C'est exaxtement ca !)

Et c’est exactement ce que fait un ransomware.

Et aussi : Il faut pouvoir revenir en arrière (ou faire croire que !)

Et c’est la qu’intervient la clé (ou plutôt les clés) dont on parlait plus haut. Mais un problème se pose : si mon ransomware utilise la même clé pour toutes ses victimes ça veut dire que si une seule personne paye et partage la clé, tout le monde peut récupérer ses fichiers.

(le monde du chiffrement est tellement vaste, qu'on lui réservera un prochain chapitre)

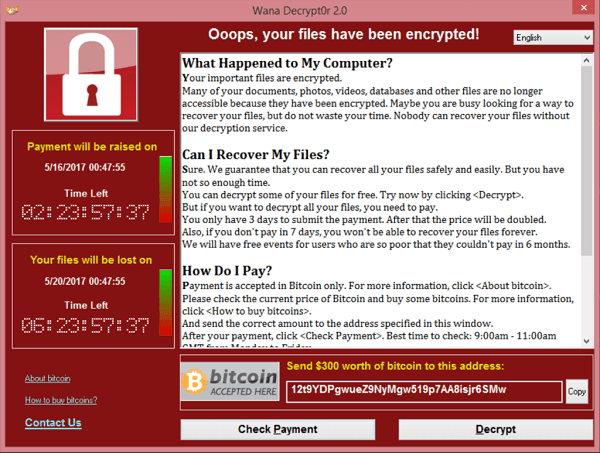

📌Étape 3 : Afficher l’écran qui fait peur

Bon. Maintenant que tous les fichiers importants sont verrouillés, il faut faire paniquer la victime pour qu’elle paie.

On va créer un écran de rançon

Si on veut se faire payer, on ne va pas se contenter d’afficher un petit message discret. On va mettre la pression, jouer sur l’urgence et l’émotion.

Et enfin on perfectionne le tout avec :

✅ Un compte à rebours.

✅ Une augmentation de la rançon après un certain temps.

✅ Une menace d’effacer les fichiers si la victime contacte la police.

Magnifique !

Petit apparté par rapport au paiement de la rançon :

Payer ne garantit absolument pas la récupération ses données.

- 📌 Certains groupes ne donnent jamais la clé de déchiffrement.

- 📌 D’autres en profitent pour exiger une deuxième rançon.

- 📌 Et parfois, même après paiement, les fichiers sont corrompus et inutilisables.

NE PAYEZ PAS, VOUS FINANCEREZ LES PROCHAINES ATTAQUES, ET VOUS PROUVEREZ QU'ILS PEUVENT RECOMMENCER.

📌 Derrière les ransomwares : une industrie criminelle parfaitement rodée

On a vu comment un ransomware s’installe, se cache et frappe.

Mais maintenant, il faut répondre à une question clé :

💡 Qui se cache derrière ces attaques ?

Mais attendez… vous pensiez que chaque ransomware était codé à la main par un hacker solitaire en sweat à capuche ?

Haha. Non. Bienvenue dans l’ère du crime en SaaS.

Aujourd’hui, les ransomwares sont gérés comme de véritables entreprises.

Avec des développeurs, des commerciaux, un support client… et des milliards en jeu.

Oui, c’est une industrie à part entière.

Et elle est bien plus organisée que vous ne l’imaginez.

📌 Le Ransomware-as-a-Service (RaaS) : l’Uber du crime

Si vous avez déjà utilisé Netflix, Spotify ou Dropbox, vous connaissez le principe de l’abonnement.

👉 Vous payez un accès mensuel, et en échange, vous profitez du service sans vous occuper de la technique.

Eh bien, c’est pareil pour les ransomwares.

Bienvenue dans le Ransomware-as-a-Service.

1️⃣Un groupe criminel crée un ransomware ultra efficace.

2️⃣Il le met en vente sur le Dark Web.

3️⃣D’autres cybercriminels l’achètent, le personnalisent et l’utilisent pour attaquer des cibles.

Et bien sur, le créateur prend une commission sur chaque rançon payée.

C’est une machine à cash.

On ne parle plus de "hackers" traditionnels.

On parle de vendeurs de ransomwares qui proposent leurs produits comme des logiciels professionnels.

📌 Qui sont ces groupes criminels ?

Parmi les plus connus, on retrouve :

💀 LockBit – Le leader du marché, ultra rapide et indétectable.

💀 Conti – Un cartel cybercriminel qui a volé des centaines de millions.

💀 REvil – Célèbre pour ses attaques sur de grandes entreprises.

📌 Ces groupes ne se contentent pas de coder des ransomwares.

Ils fournissent des manuels d’utilisation, des kits prêts à l’emploi et même un support technique pour aider leurs affiliés à mener leurs attaques.

Oui, certains groupes ont un "service client"… pour expliquer aux victimes comment payer la rançon.

La hotline du crime.

📌 Et maintenant ?

On a vu comment un ransomware fonctionne et comment il est vendu.

Mais il manque une pièce clé du puzzle.

Mais les ransomwares il faut les installer, ils ne tombent pas du ciel. Quelqu’un, quelque part, doit les recevoir et les exécuter. Et pour ça, les hackers ont une arme redoutable : le phishing.

Comment un simple email peut détruire une entreprise en quelques clics ? Réponse dans le prochain épisode !

Bienvenue dans le monde du phishing, croyez-moi, c’est loin de ce que vous pensez

Merci pour votre lecture !

Vincent

Aaah aller, pour les plus curieux je vous raconte la fin de l'histoire de Joseph Popp !

📌 Et Joseph Popp dans tout ça ?

On aurait pu croire que Joseph Popp était un génie du crime, un cybercriminel précurseur qui allait bâtir un empire…

Mais non. Mais alors pas du tout : Son ransomware a été un échec total. Très vite, un programme gratuit, AIDSOUT, a été développé pour restaurer les fichiers. Et selon les dires des autorités à l'époque : Son virus était bancal, mal conçu, et n’a probablement jamais rapporté un centime.

Et l’histoire ne s’arrête pas la.

Il est identifié et arrêté en 1990. Les disquettes portaient l'adresse de la “PC Cyborg Corporation” et les paiements devaient être envoyés à une boîte postale au Panama… Autant dire qu’il n’a pas laissé le temps à la police transpirer pour le retrouver.

Mais son procès a tourné au délire. Lorsqu’il s’est présenté devant le tribunal, il portait :

✔️ Une perruque en papier.

✔️ Des chaussures enroulées dans du papier aluminium.

Pourquoi ?

Parce qu’il prétendait être persécuté par des forces invisibles.

Verdict : inapte mentalement à être jugé.

Joseph Popp a disparu de la vie publique, avant de mourir en 2007.

📌 Un visionnaire… ou juste un escroc raté ?

Alors, Joseph Popp était-il un criminel de génie… ou juste un homme qui a foiré son coup ?

Certains pensent qu’il voulait juste sensibiliser le monde aux dangers des virus informatiques (un peu extrême comme prévention).

D’autres disent qu’il espérait juste faire de l'argent, et que son plan a lamentablement échoué.

Ce qui est sûr, c’est qu’il a posé les bases d’un business qui allait exploser.

Aujourd’hui, les ransomwares sont devenus une industrie criminelle de plusieurs milliards de dollars.

Et contrairement à Popp, ceux qui en vivent aujourd’hui savent parfaitement ce qu’ils font.

Recevez notre veille sur l’actualité cloud / IT

La veille technologique est primordiale dans notre industrie. Nous vous faisons bénéficier des dernières actualités en la matière. Abonnez-vous à notre newsletter pour les recevoir chaque mois dans votre boîte e-mail.

S'inscrire à notre newsletter

Votre hébergeur de proximité

Externalisez votre informatique en toute sérénité avec TAS Cloud Services. Hébergeur cloud de proximité, nous vous accompagnons à chaque étape pour vous permettre de bénéficier d’une solution parfaitement adaptée à vos besoins IT.

Contactez-nous

Nous sommes là pour répondre à toutes vos questions et demandes de renseignements.

Votre hébergeur de proximité

A Sophia-Antipolis, France