Comment détecter une attaque, l'écarter ou retrouver ses informations intactes si l'attaque a abouti ?

Pour détecter une attaque et protéger vos informations, il ne suffit pas de simplement surveiller les activités suspectes. Il est impératif de mettre en place des mesures de sécurité robustes telles que des pare-feu, des antivirus et des systèmes de détection d'intrusion pour prévenir les attaques potentielles.

Malgré ces précautions, il peut arriver qu'une attaque réussisse à pénétrer votre système. Pour garantir que vos données sont récupérées intactes, la mise en place d'un plan de reprise d'activité (PRA) et d'un plan de continuité d'activité (PCA) est essentielle.

Le PCA implique la mise en place d'équipements redondants (réseau, stockage de données, serveurs, etc.) capables de prendre automatiquement le relais en cas de panne.Le résultat est une continuité de service sans interruption pour les utilisateurs.

Le PRA, quant à lui, a pour but de décrire les procédures nécessaires pour redémarrer votre système informatique. Bien qu'il y ait une interruption de service, le PRA garantit une reprise rapide et sûre de votre activité.

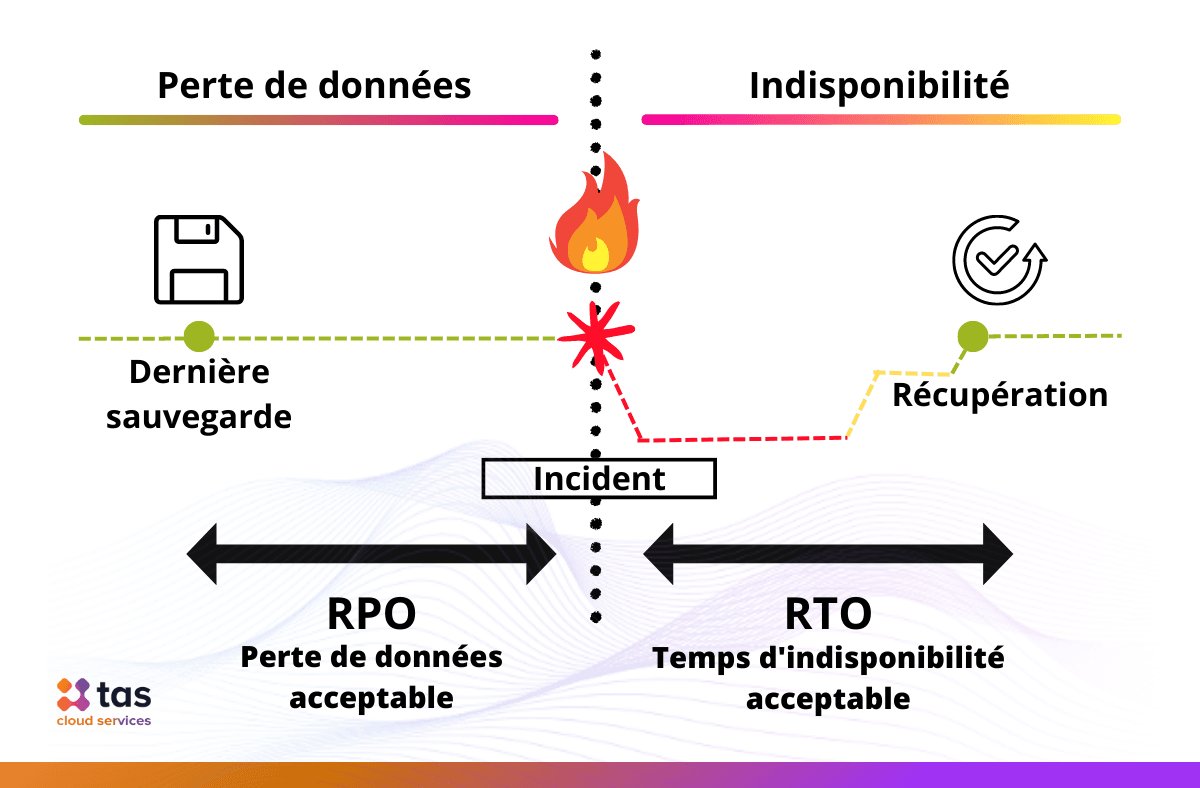

Mais avant de mettre en place ces plans, il est essentiel de définir vos 𝗼𝗯𝗷𝗲𝗰𝘁𝗶𝗳𝘀 𝗱𝗲 𝘁𝗲𝗺𝗽𝘀 𝗱𝗲 𝗿𝗲́𝗰𝘂𝗽𝗲́𝗿𝗮𝘁𝗶𝗼𝗻 (𝗥𝗧𝗢) et de 𝗽𝗼𝗶𝗻𝘁 𝗱𝗲 𝗿𝗲́𝗰𝘂𝗽𝗲́𝗿𝗮𝘁𝗶𝗼𝗻 (𝗥𝗣𝗢).

➡️Le RPO (recovery point objective) correspond à la quantité maximale de données que votre entreprise peut se permettre de perdre en cas d'incident. Cela dépend de la fréquence de sauvegarde de vos données et de l'importance de ces dernières pour votre activité.

➡️Le RTO (Recovery Time Objective), quant à lui, correspond au temps maximum d'interruption que votre entreprise peut se permettre avant de reprendre une activité normale. Il dépend de la nature de votre entreprise et de la criticité de vos systèmes.

𝗡'𝗮𝘁𝘁𝗲𝗻𝗱𝗲𝘇 𝗽𝗮𝘀 𝗾𝘂'𝗶𝗹 𝘀𝗼𝗶𝘁 𝘁𝗿𝗼𝗽 𝘁𝗮𝗿𝗱 𝗽𝗼𝘂𝗿 𝗽𝗿𝗲𝗻𝗱𝗿𝗲 𝗱𝗲𝘀 𝗺𝗲𝘀𝘂𝗿𝗲𝘀 𝗱𝗲 𝗽𝗿𝗼𝘁𝗲𝗰𝘁𝗶𝗼𝗻 𝗲𝗳𝗳𝗶𝗰𝗮𝗰𝗲𝘀 𝗽𝗼𝘂𝗿 𝘃𝗼𝘁𝗿𝗲 𝗮𝗰𝘁𝗶𝘃𝗶𝘁𝗲́. 💥 Découvrez nos solutions de protection des données

Recevez notre veille sur l’actualité cloud / IT

La veille technologique est primordiale dans notre industrie. Nous vous faisons bénéficier des dernières actualités en la matière. Abonnez-vous à notre newsletter pour les recevoir chaque mois dans votre boîte e-mail.

S'inscrire à notre newsletter

Votre hébergeur de proximité

Externalisez votre informatique en toute sérénité avec TAS Cloud Services. Hébergeur cloud de proximité, nous vous accompagnons à chaque étape pour vous permettre de bénéficier d’une solution parfaitement adaptée à vos besoins IT.

Contactez-nous

Nous sommes là pour répondre à toutes vos questions et demandes de renseignements.

Votre hébergeur de proximité

A Sophia-Antipolis, France